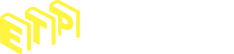

Hacking con Ingeniería Social

Autor: Ramos Varón, Barbero Muñoz y otros

ISBN: 9789587624274

Editorial: Ediciones de la U Colombia de la U

Edición: 1

Páginas: 208

Formato: 24x17x1

Cant. tomos: 1

Año: 2015

Idioma: España

Origen: Colombia

Disponibilidad.:

No Disponible

Gs 240.000

Técnicas para hackear humanos

Este libro le otorga la importancia a las prácticas y herramientas que alguien que se inicie en esta disciplina debe conocer como punto de partida. A lo largo de este libro, se describirán todo tipo de técnicas, físicas y lógicas, para perpetrar ataques basados en Ingeniería Social: phising, obtención de información a través de fuentes abiertas (OSINT), técnicas de manipulación de personas, operaciones psicológicas (PSYOPS), métodos de suplantación, detección de mentiras, programación neurolingüística (PNL), lockpicking, etc.

No hay enlaces disponible

Libros Relacionados